はじめに

Oracle Linux 8 に ZABBIX 6.2 をインストール手順のメモです。本家サイトにあるインストール手順に、DBと日本語対応のインストール手順を追加したものです。

ZABBIX:Download and install Zabbix

ZABBIXインストール

パッケージ更新

# dnf update

ZABBIXリポジトリインストール

# dnf install http://repo.zabbix.com/zabbix/6.2/rhel/8/x86_64/zabbix-release-6.2-1.el8.noarch.rpm

# dnf clean all

PHPバージョン切替

ZABBIX6.2のPHP対応バージョンは7.4以降のため切替します

# dnf module switch-to php:7.4

ZABBIXインストール

日本語インターフェースもインストールします

# dnf install zabbix-server-mysql zabbix-web-mysql zabbix-apache-conf zabbix-sql-scripts zabbix-selinux-policy zabbix-agent zabbix-web-japanese

MySQLインストール

mysql_secure_installation実行時に応答が必要です。

こちらの記事がわかりやすいので参考にしてください。

# dnf install @mysql:8.0/server

# systemctl start mysqld

# systemctl enable mysqld

# mysql_secure_installation

ZABBIXデータベース作成

# mysql -uroot -p

password

mysql> create database zabbix character set utf8mb4 collate utf8mb4_bin;

mysql> create user zabbix@localhost identified by 'password';

mysql> grant all privileges on zabbix.* to zabbix@localhost;

mysql> set global log_bin_trust_function_creators = 1;

mysql> quit;

ZABBIXデータベース初期設定

# zcat /usr/share/doc/zabbix-sql-scripts/mysql/server.sql.gz | mysql -uzabbix -p zabbix

log_bin_trust_function_creators設定

# mysql -uroot -p

password

mysql> set global log_bin_trust_function_creators = 0;

mysql> quit;

ZABBIX設定ファイルにDBパスワードを設定

パスワードは設定したパスワードに置き換えコメントアウトを外します

# vi /etc/zabbix/zabbix_server.conf

DBPassword=password

ZABBIX設定ファイルにDBパスワードを設定

パスワードは設定したパスワードに置き換えコメントアウトを外します

# vi /etc/zabbix/zabbix_server.conf

DBPassword=password

ZABBIX起動

# systemctl restart zabbix-server zabbix-agent httpd php-fpm

# systemctl enable zabbix-server zabbix-agent httpd php-fpm

ファイアーウォール設定

httpとsnmpトラップのポートを開ける例です。

# firewall-cmd --permanent --add-port=80/tcp

# firewall-cmd --permanent --add-port=162/udp

# firewall-cmd --reload

SELINUX無効

# setenforce 1

# vi /etc/selinux/config

SELINUX=disabled

タイムゾーン設定

最下段にタイムゾーンを追加してください

# vi /etc/php-fpm.d/zabbix.conf

php_value[date.timezone] = Asia/Tokyo

再起動

# systemctl restart httpd.service

以上でインストール完了です

ZABBIXのページを開く

URL http://[ZabbixマネージャーのIP]/zabbix

ユーザー名 Admin

パスワード zabbix

参考

SNMPツールインストール

こちらのインストールは必須ではありません。SNMP監視を行う場合はインストールしておくと接続確認やテンプレート作成に便利です

# dnf install net-snmp net-snmp-utils # systemctl start snmpd # systemctl enable snmpdZABBIXサーバーからsnmpの接続テスト

xxx.xxx.xxx.xxxはIPアドレスに置き換えてください

# snmpwalk -v 1 -c public xxxx.xxxx.xxx.xxx systemYamahaルーターのMIBをインストールする

こちらはYamaha製ルーターを監視するためのMIBインストールの例です。xxx.xxx.xxx.xxxはIPアドレスに置き換えてください

# wget http://www.rtpro.yamaha.co.jp/RT/docs/mib/yamaha-private-mib.tar.gz

# tar xvzf yamaha-private-mib.tar.gz -C /usr/share/snmp/mibs

# sudo systemctl restart zabbix-server

#

# snmpwalk -v 1 -c public xxx.xxx.xxx.xxx -m /usr/share/snmp/mibs/yamaha-rt-interfaces.mib.txt

# snmpget -v1 -c public xxx.xxx.xxx.xxx .1.3.6.1.2.1.2.2.1.10.2

ZABBIXエージェントバージョン確認

# zabbix_get -s 127.0.0.1 -k agent.version

以上です。

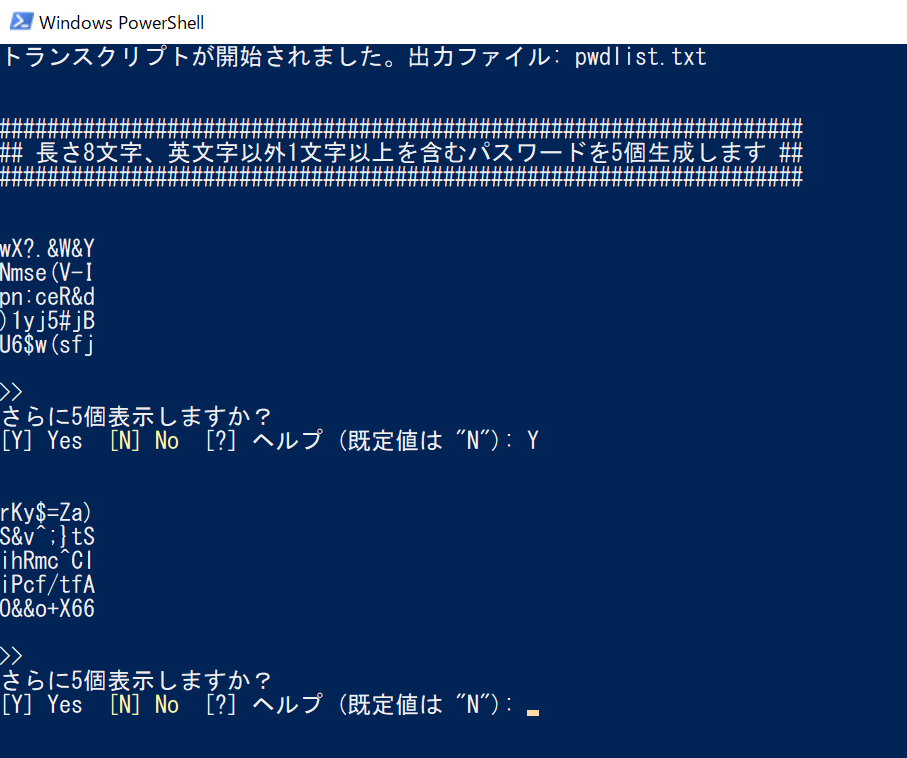

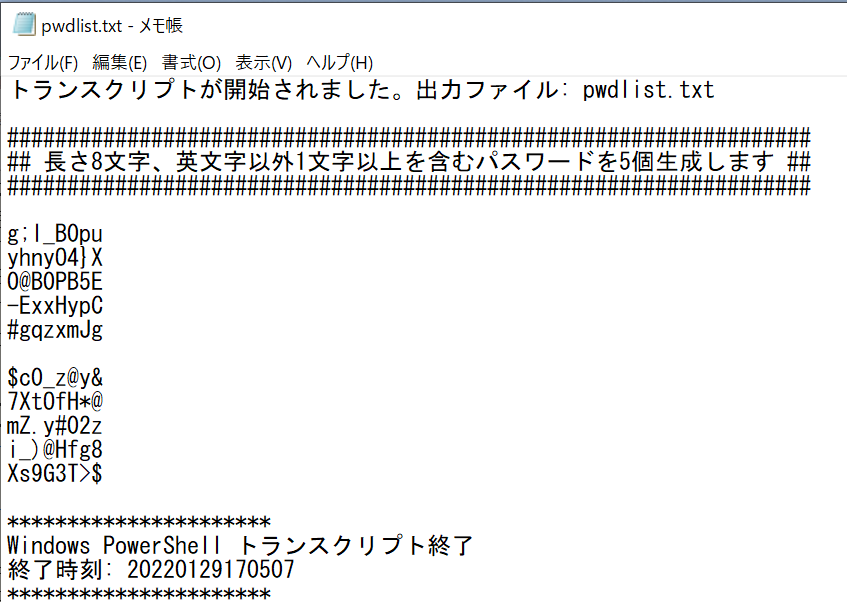

PowerAutomate

PowerAutomate